Más de 1.200 dispositivos Citrix NetScaler ADC y NetScaler Gateway expuestos en línea carecen de parches contra una vulnerabilidad crítica que se cree que está siendo explotada activamente, permitiendo a los actores de amenazas eludir la autenticación secuestrando las sesiones de usuario.

Rastreada como CVE-2025-5777 y denominada Citrix Bleed 2, esta vulnerabilidad de lectura de memoria fuera de los límites es el resultado de una validación de entrada insuficiente, lo que permite a los atacantes no autenticados acceder a regiones de memoria restringidas.

Un fallo de seguridad similar de Citrix, apodado "CitrixBleed", fue explotado en ataques de ransomware y brechas dirigidas a gobiernos en 2023 para piratear dispositivos NetScaler y moverse lateralmente a través de redes comprometidas.

La explotación exitosa de CVE-2025-5777 podría permitir a los actores de amenazas robar tokens de sesión, credenciales y otros datos confidenciales de puertas de enlace y servidores virtuales de cara al público, lo que les permitiría secuestrar sesiones de usuario y eludir la autenticación multifactor (MFA).

En un aviso del 17 de junio, Citrix advirtió a los clientes que terminaran todas las sesiones ICA y PCoIP activas después de actualizar todos sus dispositivos NetScaler a una versión parcheada para bloquear posibles ataques.

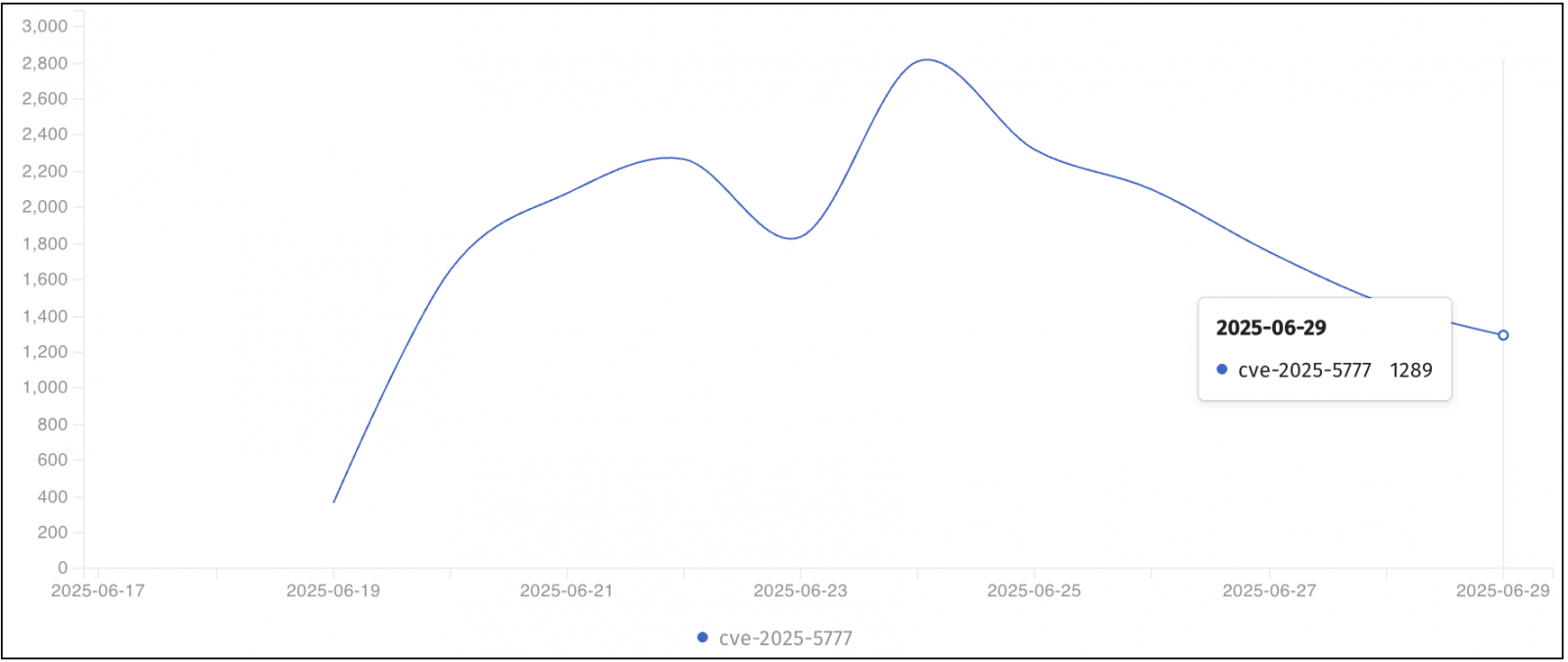

El lunes, los analistas de seguridad de la Fundación Shadowserver, organización sin ánimo de lucro dedicada a la seguridad en Internet, descubrieron durante el fin de semana que 2.100 dispositivos seguían siendo vulnerables a los ataques CVE-2025-5777.

Aunque Citrix aún no ha confirmado que este fallo de seguridad esté siendo explotado en la naturaleza, diciendo que "actualmente, no hay evidencia que sugiera la explotación de CVE-2025-5777", la firma de ciberseguridad ReliaQuest informó el jueves con confianza media que la vulnerabilidad ya está siendo abusada en ataques dirigidos.

"Aunque no se ha informado de ninguna explotación pública de CVE-2025-5777, apodada ?Citrix Bleed 2?, ReliaQuest evalúa con confianza media que los atacantes están explotando activamente esta vulnerabilidad para obtener acceso inicial a entornos dirigidos", advirtió ReliaQuest.

ReliaQuest identificó indicadores que sugieren una actividad posterior a la explotación tras el acceso no autorizado a Citrix, como una sesión web de Citrix secuestrada que indica un intento exitoso de eludir la MFA, la reutilización de la sesión a través de múltiples direcciones IP (incluidas las sospechosas) y consultas LDAP vinculadas a actividades de reconocimiento de Active Directory.

Shadowserver también encontró más de 2.100 dispositivos NetScaler sin parches contra otra vulnerabilidad crítica (CVE-2025-6543), que ahora está siendo explotada en ataques de denegación de servicio (DoS).

Dado que ambos fallos se consideran de gravedad crítica, se recomienda a los administradores que apliquen los últimos parches de Citrix lo antes posible. Las empresas también deben revisar sus controles de acceso y supervisar los dispositivos NetScaler de Citrix para detectar sesiones de usuario y actividades sospechosas.

Fuente: bleepingcomputer