Investigadores en ciberseguridad han descubierto un troyano de acceso remoto (RAT) para Android llamado PlayPraetor que ha infectado más de 11 000 dispositivos, principalmente en Portugal, España, Francia, Marruecos, Perú y Hong Kong.

"El rápido crecimiento de la red de bots, que ahora supera las 2000 nuevas infecciones por semana, se debe a agresivas campañas dirigidas a hablantes de español y francés, lo que indica un cambio estratégico con respecto a su anterior base de víctimas habitual", afirmaron los investigadores de Cleafy Simone Mattia, Alessandro Strino y Federico Valentini en un análisis del malware.

PlayPraetor, gestionado por un panel de comando y control (C2) chino, no se desvía significativamente de otros troyanos para Android, ya que abusa de los servicios de accesibilidad para obtener control remoto y puede mostrar pantallas de inicio de sesión superpuestas falsas sobre casi 200 aplicaciones bancarias y carteras de criptomonedas con el fin de secuestrar las cuentas de las víctimas.

PlayPraetor fue documentado por primera vez por CTM360 en marzo de 2025, detallando el uso de miles de páginas de descarga fraudulentas de Google Play Store para llevar a cabo una campaña de estafa a gran escala interconectada que puede recopilar credenciales bancarias, supervisar la actividad del portapapeles y registrar las pulsaciones del teclado.

"Los enlaces a las páginas falsas de Play Store se distribuyen a través de Meta Ads y mensajes SMS para llegar de forma eficaz a una amplia audiencia", señaló en ese momento la empresa con sede en Baréin. "Estos anuncios y mensajes engañosos incitan a los usuarios a hacer clic en los enlaces, lo que los lleva a los dominios fraudulentos que alojan los APK maliciosos".

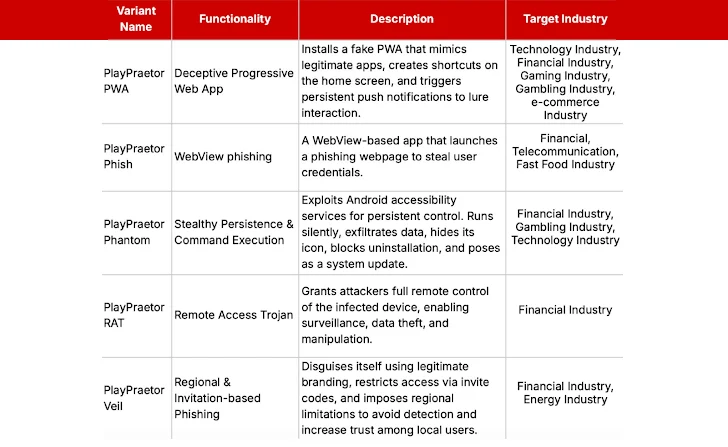

PlayPraetor, considerada una operación coordinada a nivel mundial, se presenta en cinco variantes diferentes que instalan aplicaciones web progresivas (PWA) engañosas, aplicaciones basadas en WebView (Phish), explotan los servicios de accesibilidad para obtener acceso persistente y C2 (Phantom), facilitan el phishing basado en códigos de invitación y engañan a los usuarios para que compren productos falsificados (Veil), y otorgan control remoto total a través de EagleSpy y SpyNote (RAT).

La variante Phantom de PlayPraetor, según la empresa italiana de prevención del fraude, es capaz de cometer fraudes en el dispositivo (ODF) y está dominada por dos operadores afiliados principales que controlan alrededor del 60 % de la botnet (aproximadamente 4500 dispositivos comprometidos) y parecen centrar sus esfuerzos en objetivos de habla portuguesa.

"Su funcionalidad principal se basa en el abuso de los servicios de accesibilidad de Android para obtener un control amplio y en tiempo real sobre un dispositivo comprometido", afirma Cleafy. "Esto permite al operador realizar acciones fraudulentas directamente en el dispositivo de la víctima".

Una vez instalado, el malware se comunica con el servidor C2 a través de HTTP/HTTPS y utiliza una conexión WebSocket para crear un canal bidireccional con el que enviar comandos. También establece una conexión RTMP (Real-Time Messaging) para iniciar una transmisión de vídeo en directo de la pantalla del dispositivo infectado.

La naturaleza evolutiva de los comandos compatibles indica que PlayPraetor está siendo desarrollado activamente por sus operadores, lo que permite un robo de datos exhaustivo. En las últimas semanas, los ataques que distribuyen el malware se han dirigido cada vez más a víctimas de habla hispana y árabe, lo que indica una expansión más amplia de la oferta de malware como servicio (MaaS).

Por su parte, el panel C2 no solo se utiliza para interactuar activamente con los dispositivos comprometidos en tiempo real, sino que también permite la creación de páginas de entrega de malware a medida que imitan la Google Play Store tanto en dispositivos de escritorio como móviles.

"El éxito de la campaña se basa en una metodología operativa bien establecida, que aprovecha un modelo MaaS con múltiples afiliados", afirmó Cleafy. "Esta estructura permite llevar a cabo campañas amplias y muy específicas".

PlayPraetor es el último malware creado por ciberdelincuentes de habla china con el objetivo de cometer fraudes financieros, una tendencia ejemplificada por la aparición de ToxicPanda y SuperCard X durante el último año.

Fuente: thehackernews.com