Los actores de amenazas están encadenando fallos de ServiceNow utilizando exploits disponibles públicamente para vulnerar agencias gubernamentales y empresas privadas en ataques de robo de datos.

Esta actividad maliciosa fue denunciada por Resecurity, que, tras monitorizarla durante una semana, identificó múltiples víctimas, entre ellas organismos gubernamentales, centros de datos, proveedores de energía y empresas de desarrollo de software.

Aunque el proveedor publicó actualizaciones de seguridad para los fallos el 10 de julio de 2024, decenas de miles de sistemas siguen siendo potencialmente vulnerables a los ataques.

Detalles de la explotación

ServiceNow es una plataforma basada en la nube que ayuda a las organizaciones a gestionar flujos de trabajo digitales para operaciones empresariales.

Es ampliamente adoptada en varias industrias, incluyendo organizaciones del sector público, salud, instituciones financieras y grandes empresas. Los escaneos de Internet de FOFA devuelven casi 300.000 instancias expuestas a Internet, lo que refleja la popularidad del producto.

El 10 de julio de 2024, ServiceNow puso a disposición hotfixes para CVE-2024-4879, un fallo crítico (puntuación CVSS: 9,3) de validación de entrada que permite a usuarios no autenticados realizar la ejecución remota de código en múltiples versiones de la plataforma Now.

Al día siguiente, el 11 de julio, los investigadores de Assetnote que descubrieron el fallo publicaron un escrito detallado sobre CVE-2024-4879 y otros dos fallos (CVE-2024-5178 y CVE-2024-5217) en ServiceNow que pueden encadenarse para obtener acceso completo a la base de datos.

Pronto, GitHub se inundó de exploits basados en el escrito y escáneres de red masivos para CVE-2024-4879, que los actores de amenazas aprovecharon casi inmediatamente para encontrar instancias vulnerables, informa Resecurity.

La explotación en curso observada por Resecurity utiliza una inyección de carga útil para comprobar un resultado específico en la respuesta del servidor, seguida de una carga útil de segunda etapa que comprueba el contenido de la base de datos.

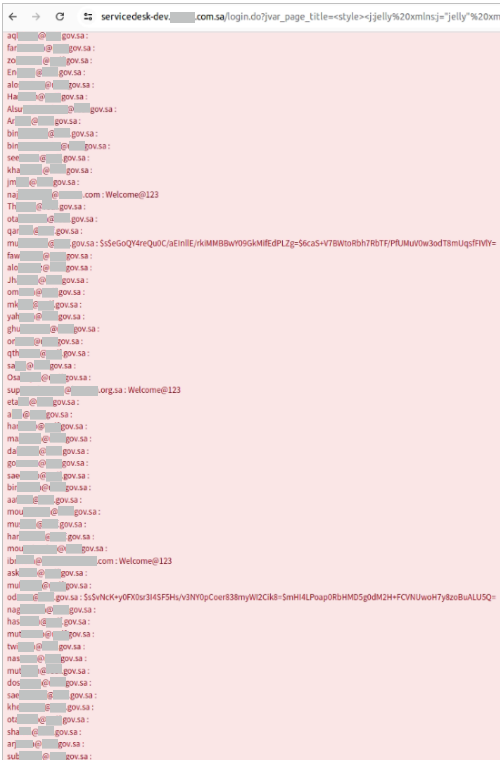

Si tiene éxito, el atacante vuelca listas de usuarios y credenciales de cuentas. Resecurity afirma que, en la mayoría de los casos, estas credenciales estaban cifradas con hash, pero que en algunos de los casos expusieron credenciales en texto plano.

Volcado de credenciales de la base de datos de ServiceNow

Fuente: Resecurity

Resecurity ha observado un elevado número de conversaciones sobre los fallos de ServiceNow en foros clandestinos, especialmente por parte de usuarios que buscan acceso a los servicios de TI y a los portales corporativos, lo que indica un gran interés por parte de la comunidad de ciberdelincuentes.

ServiceNow ha puesto a disposición correcciones para las tres vulnerabilidades a principios de este mes en boletines separados para CVE-2024-4879, CVE-2024-5178 y CVE-2024-5217.

Se recomienda a los usuarios que comprueben la versión corregida indicada en los avisos y se aseguren de que han aplicado el parche en todas las instancias o que lo hagan lo antes posible si no lo han hecho.

Fuente: bleepingcomputer